Social Hacking – Ihre passwortrelevanten Informationen sind für gewiefte Online Diebe nur einen Klick entfernt

Die Maschen der Internetbetrüger und –mafiosi werden immer raffinierter. Sicher geglaubte Passwortwiederherstellungsverfahren reichen seit Facebook & Co nicht mehr aus, um ausreichend Schutz personenbezogener Daten zu bieten. Über soziale Medien werden Sie einfach öffentlich ausspioniert und bekommen es nicht mal mehr mit. Alles, was Sie über Social Hacking wissen müssen, lesen Sie hier.

Was ist Social Hacking?

Social Hacking setzt dort an, wo wir uns sicher fühlen: bei unseren ureigenen persönlichen Daten.

Sicher kennen Sie folgendes Szenario:

Nach langer Abstinenz auf einer zwar wichtigen, aber nicht regelmäßig besuchten Webseite, fällt die Erinnerung an das komplizierte Passwort enorm schwer. Nach einigen Versuchen geben Sie entnervt auf und bemühen die bequeme „Passwort vergessen?“ Funktion meist direkt unter den Formularfeldern für Benutzername & Passwort.

Fühlen Sie sich dabei sicher? Sind Ihre Daten wirklich gut geschützt? Wir zeigen Ihnen im folgenden Artikel wie gewiefte Datendiebe mittels Social Engineering und anschliessendem Social Hacking Ihre Passwörter ausspähen und Einsicht in Ihre Daten erhaschen können.

Wie funktioniert die Passwort vergessen Funktion eigentlich genau?

Durch die Angabe persönlicher Informationen bei der Anlegung eines Benutzeraccountes wie z.B. „Wie lautet der Mädchenname Ihrer Mutter?“, „Welchen Beruf übte Ihr Großvater aus?“ oder „In welcher Straße sind Sie aufgewachsen?“ werden Ihre Antworten auf die oben aufgeführten Fragen gespeichert. Stimmen Ihre Antworten nach Aktivierung der „Passwort vergessen“ Funktion mit den gespeicherten Informationen überein, so geht der Anbieter (vollautomatisch), bei welchem Sie Ihr Passwort wiederherstellen möchten, davon aus, den tatsächlich ursprünglich Registrierenden bildlich vor sich zu haben und sendet bestimmungsgemäß das verlorene Passwort an die angegebene eMailadresse zu.

Einfach. Simpel. Völlig sicher?

Social Hacking nutzt die Transparenz der eigenen Geschichte und familiärer Zusammenhänge.

Im Dezember 2010 hat sich ein Praktikant bei Facebook die Mühe gemacht, die geografischen Freundschaftsverhältnisse bildlich darzustellen. Herausgekommen ist diese imposante Karte, die eine direkte Verbindung zwischen befreundeten Personen und deren Wohnort zieht. Eindrucksvoll erkennen kann man die einzelnen Kontinente und deren Beziehungen untereinander. Nicht umsonst ist Facebook – gemessen an der Anzahl registrierter Nutzer – das „Land“ mit den meisten Einwohnern. Quelle: Facebook

Seit der Erfolg großer sozialer Plattformen nahezu fast jeden in seinen Bann gezogen hat (immerhin hat Facebook allein schon 750 Mio. Nutzer – Mit Ausnahme von China und Indien mehr als jeder Staat der Erde Einwohner hat!), werden auf diesen Portalen immer wieder neue personenrelevante Daten hochgeladen und veröffentlicht. Wo man gegenüber Geschäftspartnern seinen Ehepartner nicht nennen möchte oder innerfamiliäres nicht gern am Arbeitsplatz erzählt, haben immer mehr Nutzer immer weniger Hemmungen genau diese Informationen öffentlich zu machen – eben in sozialen Medien.

Schon lange ist jeder Facebook Nutzer sensibilisiert genau darüber nachzudenken ob der Vorgesetzte zu den Facebook Freunden gehören soll. Schließlich bekommt jener genau mit, wenn die Magen-Darm Grippe, mit der man sich kurzfristig im Büro abmeldet, blitzschnell heilt und ein Ausflug mit der Familie ins nächste Freibad nichts mehr im Wege steht. Das der erste Sprung des Herren Sohnemann vom Ein-Meter-Brett fotografisch festgehalten und im Netz gepostet werden muss, ist nur noch eine Formsache.

Auch die Bilder exzessiver Partys gehören in den meisten Fällen besser nicht in soziale Medien – zukünftige Arbeitgeber freuen sich über solch tiefen Einblicke in das Privatleben potentieller neuer Mitarbeiter!

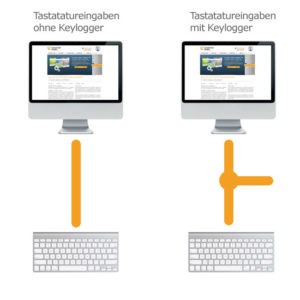

Die Einstellungen der Privatsphäre bei facebook – doch leider hilft selbst der selbst auferelegte Maulkorb bei Social Engineers nicht weiter! Warum? Weiterlesen!

Wer`s dennoch nicht ganz lassen kann, sollte zumindest in den Einstellungen vermerken, dass hochgeladene Bilder nur von Freunden gesehen werden können. Wer dies nicht macht, handelt praktisch grob fahrlässig. Jedoch bringt letztlich auch dieser selbst auferlegte Maulkorb nichts, gelangt man einmal ins Visier eines eines erfahrenen Engineers!

Kennst du einen – kennst du alle! Die Infiltration eines Freundschafts- Netzwerkes

User, die solch persönliche Informationen ins öffentliche und soziale Netzwerke hochladen, tragen meist auch Freunde und Bekannte ein, verbinden sich mit Ihnen und verschlagworten die ganze Freundesliste mit familiären Beziehungen und festen Bekanntschaften.

Ein wahres Eldorado für Datendiebe – nur noch ein Hindernis (dies gilt für Facebook und GooglePlus gleichermassen) steht der vollkommenen Transparenz der Opfer im Wege: Der Datendieb muss sich mit seinem potenziellen und zukünftigen Opfer „befreunden“.

Was in der Theorie abstrakt klingt ist eigentlich ganz einfach, denn nur wer mit mir befreundet ist, sieht auch alle meine Freunde.

Social Hacking und Social Engineering

Das folgende Video zeigt ziemlich eindrucksvoll wie schnell und mit wie wenig Aufwand ein gewiefter Trickdieb Zugriff auf passwortrelevante Daten völlig ahnungsloser Internetnutzer bekommt. Der Vorgang des Daten beschaffens wird auch aufgrund seiner hohen kriminellen Energie als „Social Engineering bezeichnet und auch weiter unten im Text noch ausführlich behandelt.

Wie findet der soziale Täter sein unfreiwilliges Opfer?

Zunächst einmal müssen seitens des Datendiebes potentielle Opfer identifiziert werden. Oft fallen in der nachträglichen „Ermittlungsarbeit“ nach Social Hacking Vorkommnissen immer gleiche Muster auf:

- Das Opfer verfügte über eine überproportional große Anzahl an (auch unbekannten) Freunden

- Häufig sind die „Erstopfer“ minderjährig

- Bekannte, Freunde und Familienangehörige werden mit allen nur erdenklichen Informationen belegt.

Überproportional große Anzahl an Freunden

Der durchschnittliche Facebooknutzer hat knapp 200 Freunde, gemessen an Millionen von Accounts. Diese Anzahl an Freunden ist schon auf das Offline-Leben übertragen astronomisch hoch. Wer solch einen großen Freundeskreis hat, wird Schwierigkeiten bekommen diesen auch zu pflegen und Kontakte zu intensivieren.

Daraus schlussfolgert der gemeine Datendieb, dass Accounts mit überproportional vielen Freunden kaum noch einen Überblick der eigenen Freundschaften haben – wer auch immer die Freundschaft zu diesen zentralen Personen sucht, kann sich in Sicherheit wägen nicht aufzufallen! Die Freundschaftsanfrage wird dann häufig ohne größere Prüfung bestätigt und dem Datendieb damit Tür und Tor geöffnet. Einmal im Freundeskreis akzeptiert, stellt der Datendieb häufig weitere Freundschaftsanfragen an die Freunde seines Opfers und hofft darauf, dass jeder der kontaktierten auf den jeweils anderen vertraut:

„Na, wenn der Florian den kennt, dann wird das schon seine Richtigkeit haben…!“

Einmal in einem solchen Netz aufgenommen ist es ein leichtes, die einzelnen Zweige an familiären Strukturen aufzudecken und immer weitere Freundschaftsanfragen im infiltrierten Netzwerk an Opfern bzw. „Freunden“ aufzufächern.

Minderjährige Erstopfer

Der Begriff „Erstopfer“ klingt abschreckend, trifft den Nagel aber auf den Kopf! Da Minderjährige nur selten über die nötige Erfahrung und weitsichtige Umsichtigkeit verfügen, sind sie dankbar naive „Erstopfer“ um den ersten Schritt in ein Freundschaftsnetzwerk zu unternehmen.

Laut einer im November 2010 herausgegebenen Studie des Medienpädagogischen Forschungsverbundes Südwest besitzen 79% der Jugendlichen im Alter von 12 bis 19 einen eigenen Computer oder Laptop – jeder zweite Jugendliche auch einen eigenen Internetzugang. Die gleiche Studie gibt auch Aufschluss über die favorisierten Freizeitaktivitäten: 83% der Mädchen und 87% der Jungs wollen sich in erster Linie untereinander treffen und gemeinsam Zeit verbringen. Damit ist die hohe Affinität zu einer sozialen Vernetzung der Jugendlichen untereinander gepaart mit einer fast optimalen Hardware-Ausstattung direkt im Kinderzimmer eine sehr dankbare Grundlage für einen erfolgreichen Angriff eines sozialen Hackers.

Detailreiche Ausgestaltung der familiären Strukturen

Dies ist nun endlich der finale Dolchstoß in einem infiltrierten Freundeskreis: Der Datendieb hat durch die Zugehörigkeit zur Freundesliste Einblick in alle belegten Strukturen und Zugriff auf persönlich(s)te Informationen. Hochgeladene Kindheitsbilder werden mit einem Ort verschlagwortet (nämlich der damaligen Wohnadresse samt Straßennamen & Hausnummer), auf Fotos von Familienfeiern oder Urlaubsbildern werden die gezeigten Personen getaggt und später mit dem korrekten Verwandtschaftsverhältnis verknüpft. Selbst scheinbar unverdächtige Bilder des letzten Angelausfluges mit Arbeitskollegen transportieren zumindest die Information, dass der hochladende Account ein mehr oder weniger begeisterter Angler ist.

Stalking im Internet – und so fühlt es sich an

Takethislollipop.com nutzt eine offene Schnittstelle von Facebook, die Zugriff auf das eigene Facebook Account gibt. Eben genau solche Schnittstelle, die tagtäglich von Tausenden Facebook Nutzer unbedacht für Anwendungen und Spiele freigegeben wird. Über diese Schnittstelle fragt Takethislollipop Accountdaten und Bilder ab – hier aber nur, um sie im Video darzustellen.

Wenn Sie der Facebook Application Zugriff auf Ihre Daten gewähren, werden Sie selbst im Video zum sozialen Stalking Opfer. Der Webmaster dieser Anwendung setzt auf Abschreckung und das ist ihm definitiv gelungen! Ausprobieren ausdrücklich erwünscht! Nach dem Video aber unbedingt wieder den Zugriff dieser Application auf die persönlichen Daten widerrufen. Und bei der Gelegenheit bietet es sich förmlich an, auch gleich bei allen anderen Applicationen prüfen, ob der Zugriff oder die Anwendung selbst wirklich noch gebraucht wird. Wenn nicht, einfach löschen!

Der Datenklau an sich

Der Datenklau an sich ist längst nicht so spektakulär wie die Jagd auf die dazu notwendigen Informationen vorher. Der gut vorbereitete Datendieb hat sein Opfer hinreichend ausgespäht und versucht nun mit den gesammelten Daten die Passwortabfrage samt anschliessendem Versandt des Passwortes erfolgreich zu übergehen. Meist haben Datendiebe dabei nicht nur persönliche Daten der Opfer gesammelt, sondern verfügen auch über einen geordneten Katalog von „Persönlichen Fragen“ einzelner Portale, Webseiten oder sonstigen Anbietern im Internet. Der eigentliche Angriff erfolgt dann rasch und auf mehrere Portale gleichzeitig um dem eigentlichen Opfer keine Möglichkeit zu geben zu handeln, sollte der Dieb auffallen.

Wer sich schoneinmal gefragt hat warum er bei Auslösung der „Passwort vergessen?“ Funktion häufig sein Originalpasswort nicht zugeschickt bekommt, hat nun die Antwort gefunden. Wer das eigentliche Passwort über ungesicherte Leitungen verschickt, kann es auch gleich öffentlich im Supermarkt ans „Schwarze Brett“ hängen.

Gute Anbieter versenden ein temporäres, neues, Passwort mit welchem sich der vergessliche User anmelden und sogleich ein neues Passwort suchen sollte.

Nicht nur Finanztransaktionen sind interessant für Datendiebe

Wer meint dass Datendiebe nur an Bankdaten interessiert sind, der irrt gewaltig. Datendiebe sind oftmals Datenhändler, sie verkaufen also die illegal erworbenen Daten einfach weiter ohne sie direkt zu nutzen. Andere kaufen so über Internetauktionshäuser oder Versandhäuser Waren ein und lassen sie an andere Adressen schicken. Oder aber der Versand der ware erfolgt an die korrekte Anschrift des immer noch ahnungslosen Betrogenen. Wenn die Ware dann aber zugestellt wird, wartet der Dieb im auto vor der Haustüre, fängt den Kurierfahrer ab und nimmt das Paket in etwa mit den Worten „Geben Sie schnell her – das darf mein Mann / meine Frau nicht wissen“ o.ä. in Empfang (durch Versandbenachrichtungen und Sendungsverfolgung ist ist es leicht möglich zu wissen wann das Paket zugestellt wird). Der Betroffene, der Betrogene, erfährt dann meist zuletzt davon und wundert sich über Rechnungen, deren Waren er nie bestellt oder erhalten hat.

Was kann ich gegen Social Hacking unternehmen?

Aktiv fast nichts, denn wenn meine Daten ausgespäht werden, bekomme ich in der Regel nichts davon mit. Ein „Verdachtsmoment“ bleibt häufig aus, denn der Datendieb kann sich in meiner Freundesliste verstecken – er könnte sogar über mein Passwort zum sozialen Netzwerk verfügen und weitere Diebe ohne mein Wissen in die eigene Freundesliste „geschleust“ haben.

Proaktiv und vorbeugend – nur mit erheblicher Wachsamkeit lässt sich der Gefahr durch Social Hacking, durch Diebstahl personenbezogener Daten über hochausgebildete und abgebrühte Spezialisten Einhalt gebieten. Um Ihre Daten in sozialen Medien zu schützen, achten Sie auf die nachfolgenden Punkte:

- Bestätigen Sie keine Freundschaftsanfrage ungeprüft

Hinter dem Anfragenden könnte sich eben nicht der beste Freund des besten Freundes verstecken, sondern ein gewiefter Trickbetrüger. - Geben Sie keine persönlichen, personenbezogenen oder allgemein schützensfähige Informationen in sozialen Medien preis!

Jede Art von veröffentlichter Information lässt Rückschlüsse zu – insbesondere für den, der diese Masche nicht zum Ersten Mal ausführt und die Muster menschlichen Verhaltens vorahnen kann. Je größer sein Schatz an Informationen ist, umso zielgerichteter wird sein Angriff werden! - Überprüfen Sie Ihre Privatsphäre-Einstellungen regelmässig

Es reicht nicht aus nur einmal seine Häckchen an die richtigen Stellen zu setzen, wie weiter oben schon geschildert kann der Angreifer im schlimmsten Fall schon längst über die eigenen Zugangsdaten verfügen und deaktiviert die gesetzten Kontrollmechanismen.

Differenzierung zu anderen Methoden des Datenklaus

Obwohl ein grundlegender Zusammenhang zwischen anderen Methoden des Datendiebstahls im und über das Internet nicht von der Hand zu weisen ist, liegt der Hauptaugenmerk gewiefter Trickdiebe im Bereich Social Hacking in erster Linie auf dem Diebstahl von Zugangsdaten im und über soziale Netzwerke. Die Infizierung mit Viren und Trojanern steht nicht im Fokus des Angreifers – er oder sie will mit allen Mitteln zunächst nur Userdaten aggregieren um diese im Anschluss zu nutzen.

Bei einer Variante des Social Hackings nutzt der Angreifer Angriffstaktiken aus dem alltäglichen „Web-„ Leben. Bei Phishing Kampagnen werden scheinbar eMails von sozialen Netzwerken verschickt mit der Aufforderung, sein Passwort neu einzugeben oder ähnlichen Inhalten. Wie bei übrigen Phishing Attacken auch weist die ankommende eMail starke Ähnlichkeiten mit dem Design und dem Auftreten des Originalanbieters auf. Beim Klick auf einen der Links im Text der eMail wird der Nutzer dann zu einer Phishing Seite weitergeleitet, die ebenfalls starke Ähnlichkeit mit dem Originalanbieter hat.

Sobald der Nutzer dann die Benutzername – Passwortkombination in die Eingabefelder eingetragen hat, verfügt der feindliche Angreifer über die Zugangsdaten und kann sich problemlos in das eigene soziale Netz einloggen.

Verwenden Sie stets sichere Passwörter

OK – dieser Hinweis passt nicht nur zum Thema Social Hacking, dennoch hilft ein sicheres Passwort vor dreistem einsteigen in Benutzeraccounts im Allgemeinen. Ein sicheres Passwort sollte

- Aus mehr als 6 Buchstaben bestehen und im besten Fall kein Wort darstellen, welches sich in einem Rechtschreib- oder Wörterbuch befindet.

- Eine Zahlenkombination und

- Mindestens ein Sonderzeichen enthalten.

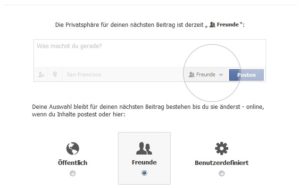

Durch Internetkriminalität entstand in der BRD allein im Jahr 2011 ein Schaden in Höhe von 71,2 Millionen EUR, so das BKA (Bundeskriminalamt). Sicherlich sind die Geschädigten nicht allein auf Social Hacking oder mangelhaft qualitative Passwörter zurückzuführen, jedoch hätte in vielen Fällen ein bedachtsamer Umgang mit den eigenen Daten und allgemeine Vorsicht mindestens bei den Situationen, in welchen ein „inneres Alarmsignal“ anschlug, zu etwas weniger Schaden beitragen können.

Social Engineering – Wer meint, Social Hacking sei erst mit dem Zeitalter des massentauglichen Internets apokalyptisch über die Nutzer hereingebrochen, irrt! Schon seit den 1980`ger Jahren existieren die Grundzüge der bewussten Manipulation von Menschen an strategisch wichtigen Knotenpunkten in Unternehmen mit dem Ziel, Passworte selbst oder Zugänge zu Systemen zu erhalten.

Social Engineering als Vorreiter des Sozialen Hackens

Engineering aus dem Englischen wird ins Deutsche etwa mit planen, konstruieren, entwickeln und der Ingeneurswissenschaft & -technik übersetzt. Der soziale Ingeneur (frei übersetzt) plant, konstruiert / entwickelt und führt seinen Angriff also mit fast mathematischer Genauigkeit durch. Alle Aspekte und Risiken werden gegeneinander abgewogen und das Opfer genau durchleuchtet. Social Engineering hat also eine tiefe Verwandtschaft mit dem Thema Social Hacking – vielmehr kann man den eigentlichen Angriff nun besser in seine einzelnen Bestandteile zerlegen und klarer benennen:

- In der frühen Phase des Social Engineerings werden alle Daten, die später für den eigentlichen Angriff gebraucht werden, gesammelt. Sie werden erfasst, sauber abgelegt und anhand der chronologischen, logischen und inhaltlichen Zusammenhänge sortiert. Social Engineering fasst also alle Forschungs-, Planungs- und notwendige Entwicklungsarbeiten ein.

- Das Hacking selbst widmet sich der Ausführung. Hierbei ist nicht nur gemeint, dass Ausführung das korrekte ausfüllen von Anmeldeformularen etc. umfasst. Das Social Hacking – in Anlehnung an das hacken eines Computers – ist vielmehr jeglicher bewusste Prozess, welcher aus den vorher gesammelten Daten ein Profil entwickelt um dieses Profil dann zum unrechtmässigem Zugriff auf fremde Daten nutzt.

Insofern findet das Social Engineering also vor dem eigentlichen Hacking statt. Dies spiegelt auch die historische Entwicklung beider Begriffe wider.

Social Engineering kennen wir schon seit 30 Jahren

In unserem Zusammenhang geht es immer um das ungerechtfertigte Eindringen in fremde Computersysteme. In den 1980`ger Jahren hatten oft Telefongesellschaften mit den ersten Social Engineering Anfängen zu kämpfen, die dreist und oft erfolgreich einfach nach neuen Passwörtern frugen um zunächst kostenlose Modemverbindungen herzustellen. Was auf den ersten Blick nicht sonderlich schädlich erscheint, hat jedoch große betriebswirtschaftliche Verluste auf Seiten der Telefongesellschaften produziert. Die Verbindungen mit dem Internet waren vor 30 Jahren einfach weder so breit noch so günstig wie heute ausgebaut.

Der Social Engineer benutzte damals (wie teilweise heute auch noch) verschiedene Ansätze um an die Zielinformationen zu kommen:

- Täuschung: Die Täuschung ist ein Grundmuster des Social Engineerings und drückt sich in Abhängigkeit des benutzten Mediums unterschiedlich aus:

- Der Angreifer ruft bei seinem Opfer an und gibt sich als Administrator eines Systems aus, welches das Opfer nutzt oder zumindest kennt. Der Angreifer verlangt „aufgrund eines technischen Problems“ schnell alle Passwörter um die Unternehmensdaten schnell sichern zu können.

- Eine eMail eines bekannten Diensteanbieters erreicht uns. Sie fordert uns auf uns erneut einzuloggen, da künftig die Anmeldemaske unter einer anderen Adresse erreichbar sei oder ähnlichen Begründungen. Diese Form der Täuschung ist unter dem Begriff „Phishing“ bekannt und bereits weiter oben schon erläutert worden

- Spionage: Je besser der Angreifer über die tägliche Arbeit seines Opfers Bescheid wusste, umso effektiver und schneller erfolgreich wurde der Angriff. Wenn der Angreifer bspw. die benutzten Programme des Opfers kennt, die Namen der Kollegen – einiger Kunden, in welcher Etage sich die Kantine befindet, und so weiter, umso vertrauter wirkt der eigentlich Fremde Eindringling auf sein Opfer und umso geringer ist die Hemmschwelle des Opfers vertrauliche Informationen weiterzugeben.

- Phreaking: Eigentlich stammt Phreaking aus der analogen Telefonie. Schon kurz nach Erfindung des Telefons und dem landesweiten Ausbau ganzer Telefonnetze in den USA fand ein gewisser John Draper eher zufällig heraus, dass die Frequenz 2600 Hertz geeignet war ein Telefongespräch zu beenden. Gewiefte Technik Freaks entwickelten daraus voll funktionsfähige Systeme um kostenlos telefonieren zu können. Bis Mitte der 90`ger Jahre hatten vor allem US amerikanische Telefongesellschaften (allen voran AT&T) gehörig damit zu kämpfen diesen Angriffen Herr zu werden. Mit der Zugriffsmöglichkeit auf das Internet mittels Modem wurden die bisherigen Erkenntnisse dazu genutzt, per Tonfolge auf den Computer des Opfers zuzugreifen. Kurze Zeit später wurde dieselbe Technik aber auch dazu verwandt sich gegen Angreifer zu wehren. Neben den bisher vorgestellten Methoden des eher Software-basierten Social Engineerings kamen mit dem Phreaking nun auch Hardware-gestützte Angriffe hinzu. Eine Möglichkeit dieser Hardware gestützten Angriffe erläutern wir später unter dem Begriff Keylogger.

Wie kann ich mich gegen einen Angriff schützen?

Einen vollkommenen Schutz wird es wohl nicht geben, denn der Angreifer setzt den Großteil seiner Hoffnung in ureigene menschliche und positive Verhaltensweisen. Wer möchte nicht in Notsituationen gern und schnell helfen? Wer nicht verantwortlich dafür sein, dass das angegriffene Unternehmensinformationsnetz in letzter Sekunde geschützt werden konnte?

Die Schwachstelle im ganzen System ist der Mensch selbst. Selbst wenn alle Mitarbeiter eines Unternehmens gleichermaßen und regelmäßig darauf hingewiesen werden, dass sensible Informationen niemals ungeprüft an Dritte herausgegeben werden sollten, auch wenn der Anrufer drängelt oder die Situation noch so dringend und wichtig anmutet. Regelmäßige Sensibilisierung aller Mitarbeiter hilft in jedem Fall die Zahl der erfolgreichen Attacken zu verringern. Neben der regelmässigenm schulung können aber auch regelmässig gesicherte Datennetzwerke ein wirksamer Schutz zumindest vor Zerstörung von Daten bieten. Datendiebe, die Informationen stehlen, nehmen sich oft nur eine Kopie – die Daten selbst sind dann in aller Regel immer noch vorhanden und einsehbar. Auch hierin liegt eine Gefahr – ein Diebstahl wird oft gar nicht oder erst viel zu spät bemerkt.

Keylogger – Hard- & Software für`s soziale Hacking</>

Wir haben nun hinreichend viel über die Auswüchse und Formen moderner Angriffstaktiken von sozialem Hacking gelernt. Nun wollen wir uns der Frage widmen „Gibt es auch Hardware, die unsere Hacker und sozialen Ingeneure einsetzen?“ Die Antwort ist „Ja – es gibt sie!“

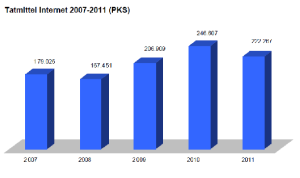

Was ist ein Keylogger und wofür benützt ihn der Hacker?

Ein Keylogger kann sowohl eine Hardware als auch Software sein:

- Keylogger Software sind Programme, die auf dem Rechner des Opfers installiert werden müssen. Diese Programme sind anschliessend in der Lage praktisch den Bildschirm abzuscannen, ihn zu übertragen oder sich nur auf passwortrelevante Eingabefelder (Benutzername & Passwort) zu konzentrieren und nur diese an den Hacker zu senden.

- Keylogger Hardware können aussehen wie harmlose USB Sticks und werden zwischen Tastatur und Rechner angebracht. Tastatureingaben landen dann im Anschluss über den Keylogger in den eigenen Rechner – und natürlich den des Hackers, meist dank einer kleinen Funkeinheit oder kombinierter Kommunikation über das Internet.

Keylogger rücken immer wieder ins öffentliche Interesse wenn Arbeitgeber überwachen wollen ob mit welcher Intensität die eigenen Mitarbeiter neben der Arbeit noch privatem nachgehen, Zeit auf sozialen Medien verbringen oder private Mails bearbeiten. Insofern haben Keylogger direkt – ob als Hard- oder Software – erstmal nichts mit dem sozialen hacking zu tun.

Grundlegend für den Angreifer stellt sich vor dem Einsatz auch immer die Frage wie das Programm oder die Hardware auf oder an den Rechner des Opfers angebracht werden können. Die Software wird häufig via eMail über Techniken versendet, die wir schon von Viren und Trojanern her kennen. Die Hardware einzusetzen erfordert schon ein hohes Maß an krimineller Energie und Durchsetzungswillen, so daß sich ein Einsatz nur bei besonders werthaltigen oder hartnäckigen Zugangsdaten lohnt.

Das große Groh der Angriffe über soziales hacking geschieht eher im Stillen, unbemerkt und ohne große sichtbare Schäden und genau das ist es, was diese Angriffe so gefährlich macht – der Betroffene, Betrogene, Ausgeraubte bekommt erst Wind von einem Schaden, wenn die Angreifer buchstäblich über alle Berge sind.

Fazit

Achtsam, Vorsichtig, Behutsam, Bedacht wären Schlagworte, mit welchen wir den halbwegs sicheren Umgang mit (unseren) personenbezogenen Daten gerade in sozialen Netzen taggen könnten. Jeder, Internetprofis und Hobbysurfer zugleich, werden in brenzlige Situationen hineinstolpern in welchen es wichtig ist mit Bedacht und Vorsicht zu handeln. Das schöne an sozialen Netzwerken ist zugleich auch seine größte Gefahr: Die totale Transparenz der eigenen Persönlichkeit wenn die Daten in fremde Hände geraten. Und genau das geschieht schon beim absenden eines Posts, beim hochladen eines Bildes oder beim taggen von Freunden und Familienmitgliedern, denn die Daten werden von einem US-amerikanischen Konzern weltweit auf irgendwelchen Servern gespeichert. Und selbst wenn der User selbst die Löschung seiner personenbezogenen Daten wünscht und veranlasst, werden die Daten zumindest von Facebook noch lange nicht wirklich gelöscht – zunächst werden sie nur „versteckt“, Facebook könnte sie ja später nocheinmal brauchen!